W dobie rosnących zagrożeń, systematyczne sprawdzanie bezpieczeństwa staje się priorytetem dla wielu organizacji. Kluczowe znaczenie ma przyjęcie odpowiednich mechanizmów, które pozwolą na skuteczne zarządzanie ryzykiem. Każde działanie podejmowane w tym kierunku powinno koncentrować się na prewencji oraz wczesnym wykrywaniu potencjalnych nieprawidłowości, co przekłada się na ochronę zasobów i interesów firmy. NineCasino

Proaktywne podejście do kontroli bezpieczeństw wymaga nie tylko zaawansowanych technologii, ale również dobrze zdefiniowanych procedur oraz zaangażowania wszystkich pracowników. Współpraca między różnymi działami organizacji jest niezbędna, aby stworzyć spójną i zintegrowaną strategię, która zminimalizuje ryzyko wystąpienia incydentów.

Każda organizacja powinna regularnie aktualizować swoje metody weryfikacji, aby dostosować się do zmieniających się warunków zewnętrznych i wewnętrznych. Odpowiednia kontrola procesów umożliwia nie tylko ochronę przed zagrożeniami, ale także buduje zaufanie wśród klientów oraz partnerów biznesowych. Bezpieczeństwo to nie tylko technologia, to także kultura organizacyjna, która powinna być priorytetem każdego pracownika.

Najlepsze Praktyki Weryfikacji Tożsamości

W kontekście ochrony konta i bezpieczeństwa danych osobowych, autoryzacja użytkownika odgrywa kluczową rolę. Istotne jest, aby procesy weryfikacji tożsamości były odpowiednio zdefiniowane i wdrożone w praktyce. Użytkownicy powinni być zobowiązani do dostarczania wiarygodnych informacji, które mogą być łatwo zweryfikowane przez system.

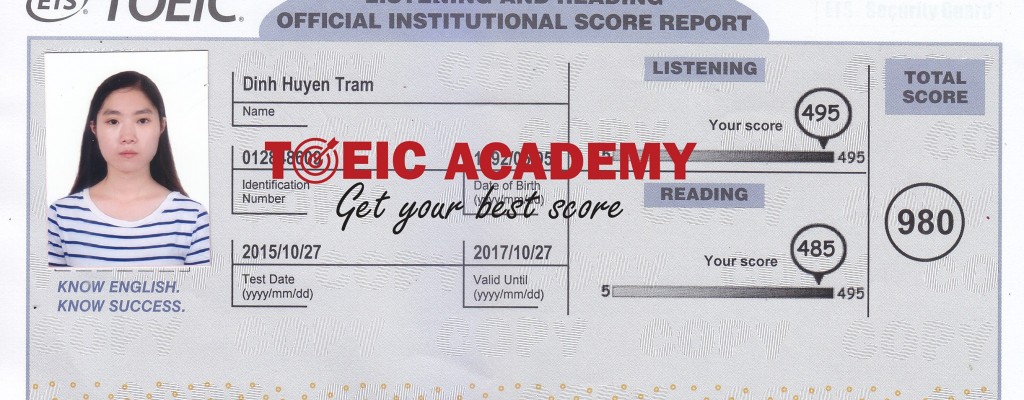

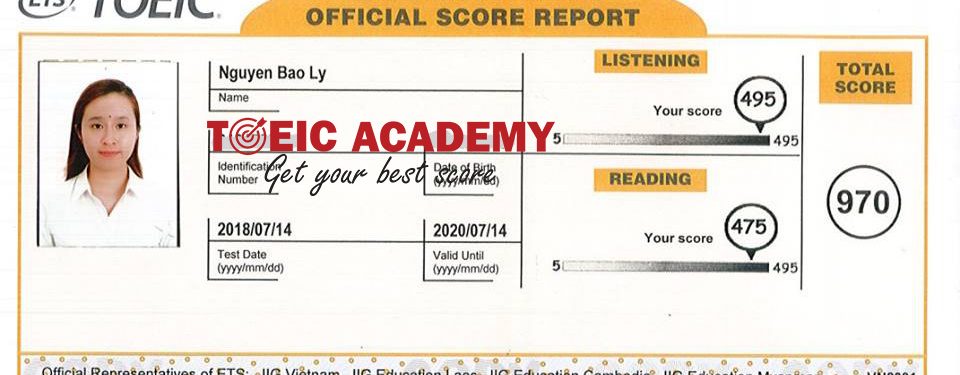

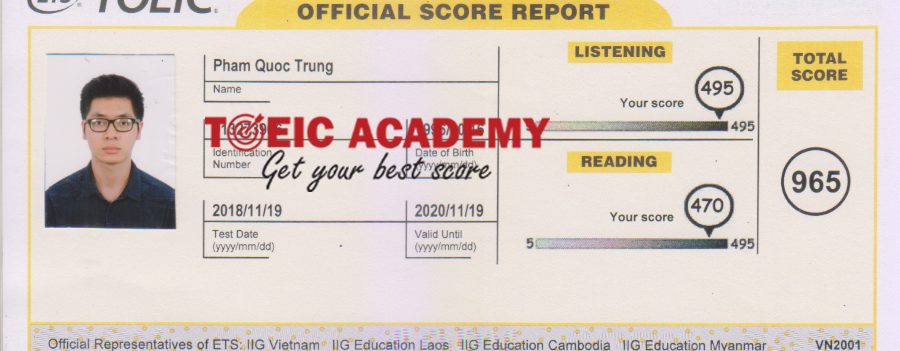

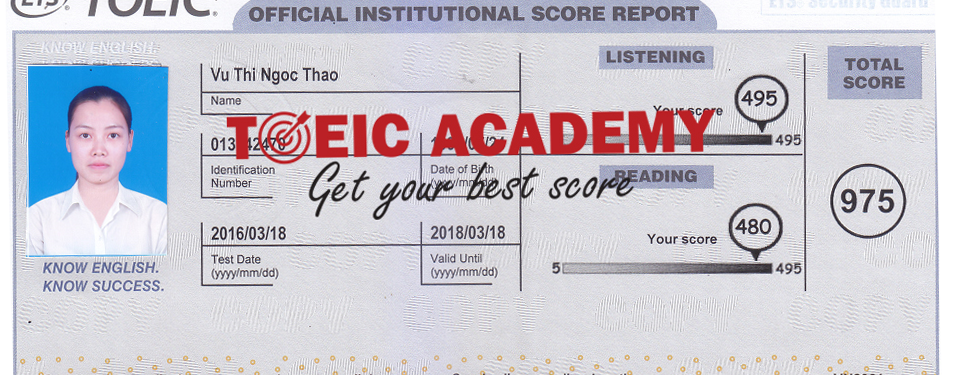

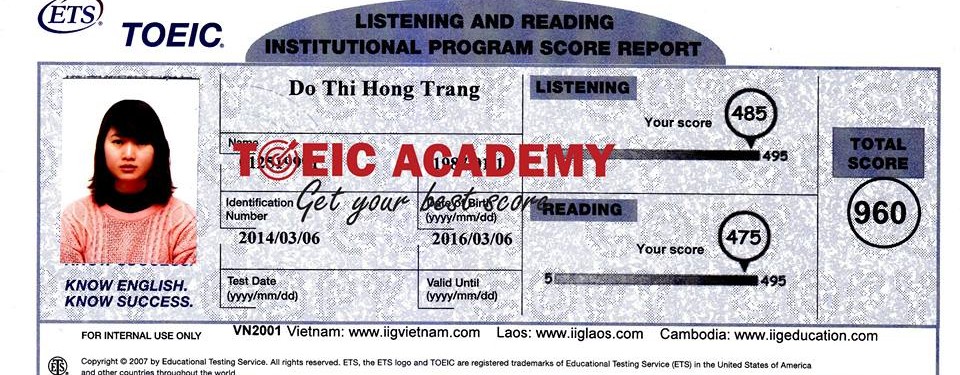

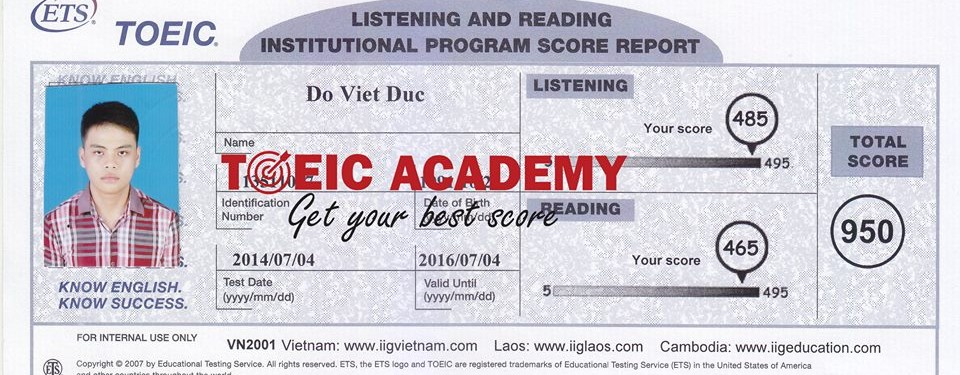

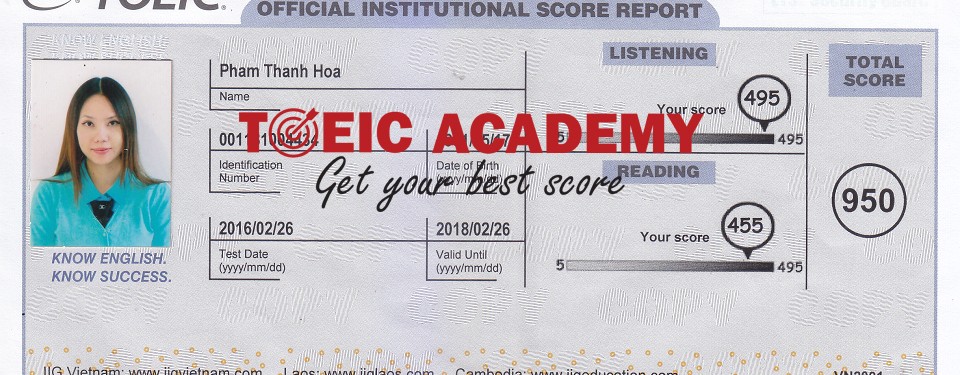

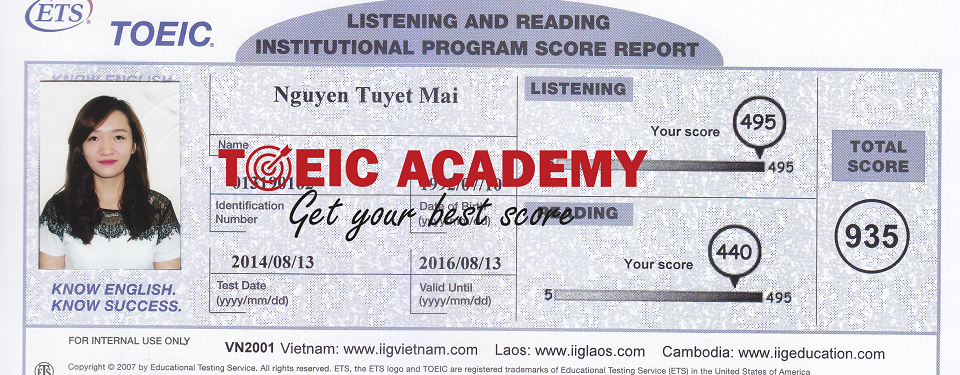

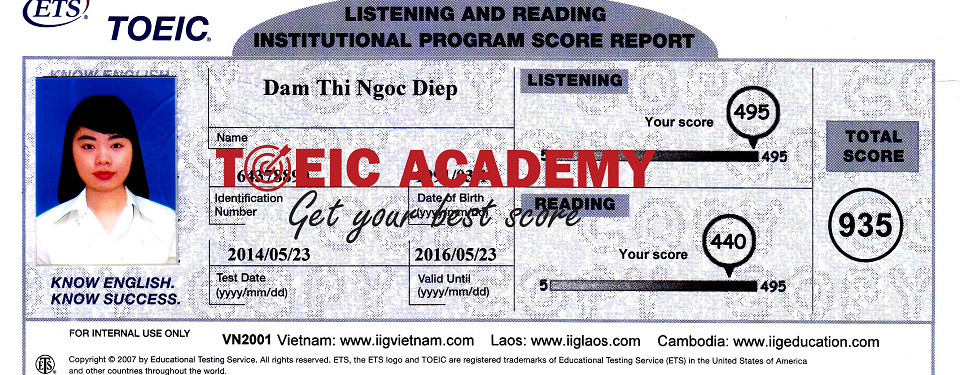

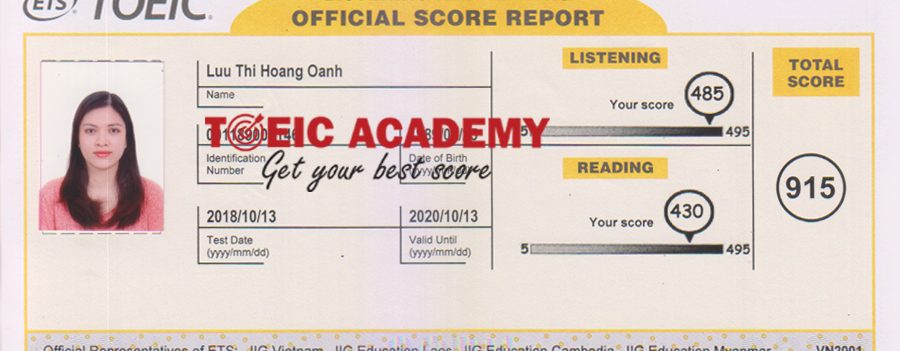

Ważnym elementem jest stosowanie mechanizmów, takich jak analiza dokumentów tożsamości oraz fotografii użytkowników. Weryfikacja tych danych może być zautomatyzowana przy użyciu technologii rozpoznawania, co przyspiesza cały proces i zmniejsza ryzyko błędów ludzkich. Dodatkowo, proces KYC (Know Your Customer) powinien być przeprowadzany regularnie, aby zapewnić ciągłość bezpieczeństwa.

Warto również rozważyć zastosowanie podwójnej autoryzacji, aby dodatkowo zabezpieczyć konto. To podejście zmniejsza ryzyko nieautoryzowanego dostępu, działając jako bariera dla potencjalnych oszustów. Rekomenduje się również, aby użytkownicy byli edukowani na temat znaczenia silnych haseł oraz ich regularnej zmiany.

Ostatecznie, wszechstronna analiza ryzyk oraz dostosowanie procedur do zmieniających się warunków rynkowych są kluczowe. Dobrze przygotowany system zabezpieczeń w zakresie weryfikacji tożsamości może znacznie zredukować szanse na oszustwa i zapewnić większe poczucie bezpieczeństwa wszystkim użytkownikom.

Technologie Wykorzystywane w Weryfikacji Dokumentów

W dzisiejszych czasach, aby zapewnić odpowiednią kontrolę bezpieczeństwa, wiele organizacji wdraża nowoczesne technologie, które znacząco wspomagają proces analizy i oceny autentyczności dokumentów. Przykłady takich narzędzi obejmują skanery 3D, systemy rozpoznawania wzorców oraz algorytmy używające sztucznej inteligencji.

Dzięki zastosowaniu weryfikacji danych w czasie rzeczywistym, możliwe jest szybkie wykrywanie potencjalnych nadużyć. Takie systemy analizują informacje z dokumentów, porównując je z danymi źródłowymi, co pozwala na zminimalizowanie ryzyka oszustw i ochronę konta użytkowników. Weryfikacja tożsamości wiąże się także z analizą biometrii, co zapewnia dodatkowy poziom zabezpieczeń.

Warto zaznaczyć, że nowoczesne technologie nie tylko przyczyniają się do zwiększenia bezpieczeństwa, ale również znacząco usprawniają procesy zgłaszania i analizy podejrzanych działań. W efekcie organizacje mogą szybciej reagować na incydenty, co stanowi element ich strategii antyfraudowych.

| Technologia | Opis |

|---|---|

| Skanery 3D | Wykorzystują trójwymiarowe modele do oceny autentyczności dokumentów poprzez analizę ich struktury. |

| Rozpoznawanie wzorców | Systemy, które automatycznie identyfikują nieregularności w danych, co pozwala na wcześniejsze wykrycie oszustw. |

| Biometria | Techniki, które opierają się na analizie cech fizycznych osób, co podnosi poziom weryfikacji tożsamości. |

| Sztuczna inteligencja | Umożliwia automatyzację procesów związanych z weryfikacją danych, zwiększając skuteczność analiz. |

Kluczowe Elementy Weryfikacji Zdalnej

W dzisiejszym środowisku online, skuteczna weryfikacja tożsamości jest niezbędna dla bezpieczeństwa użytkowników oraz ochrony przed oszustwami. W procesie KYC (Know Your Customer) kluczowe jest wprowadzenie adekwatnych zabezpieczeń, które gwarantują, że dane są dokładnie weryfikowane.

Przede wszystkim, istotnym elementem jest właściwa weryfikacja danych. Powinna ona obejmować zarówno analizę dokumentów tożsamości, jak i porównanie z danymi dostępnymi w publicznych rejestrach. Ważne jest, aby stosować najnowsze technologie, które umożliwiają szybką i rzetelną weryfikację.

Następnie, autoryzacja użytkownika odgrywa kluczową rolę w procesie weryfikacji. Wykorzystanie uwierzytelnienia wieloskładnikowego znacząco zwiększa poziom bezpieczeństwa, minimalizując ryzyko nieautoryzowanego dostępu. Takie rozwiązania są nie tylko skuteczne, ale również zrozumiałe dla użytkowników, co sprzyja ich szerokiemu przyjęciu.

Ważnym aspektem są również procedury antyfraudowe, które powinny być integralną częścią systemu. Ich celem jest identyfikacja podejrzanych działań w czasie rzeczywistym i zapobieganie oszustwom na etapie weryfikacji. Współczesne systemy powinny być w stanie wykrywać anomalie i reagować na nie, gwarantując tym samym bezpieczeństwo transakcji.

Podsumowując, zastosowanie odpowiednich elementów w weryfikacji zdalnej zapewnia większe bezpieczeństwo użytkowników oraz skuteczniejszą ochronę przed zagrożeniami w internecie. Stosując te praktyki, organizacje mogą nie tylko zwiększyć poziom zaufania, ale także zmniejszyć ryzyko oszustw.

Przeciwdziałanie Oszustwom w Procesie Weryfikacji

Ochrona przed oszustwami jest kluczowym elementem wprowadzania procedur autoryzacyjnych oraz kontroli bezpieczeństwa. Wiedza na temat potencjalnych zagrożeń oraz mechanizmów przestępczych pozwala skuteczniej przeciwdziałać nieuczciwym praktykom.

W kontekście weryfikacji danych, istnieje szereg efektywnych metod, które mogą znacznie zredukować ryzyko oszustw:

- Rygorystyczna analiza dokumentów: Wykorzystanie technologii do identyfikacji fałszywych lub zmanipulowanych dokumentów jest istotne w procesie identyfikacji użytkownika.

- Wielopoziomowa weryfikacja: Użycie różnych źródeł danych oraz systemów w jednym procesie zwiększa bezpieczeństwo. Na przykład, połączenie weryfikacji biometrycznej z tradycyjną autoryzacją znacząco podnosi poziom ochrony konta.

- Monitorowanie i analiza zachowań: Wdrożenie systemów, które śledzą nietypowe wzorce zachowań użytkowników, może pomóc w identyfikacji potencjalnych oszustów na wczesnym etapie.

Dodatkowo, odpowiednie zabezpieczenia powinny być ciągle aktualizowane, aby nadążać za nowymi metodami stosowanymi przez przestępców. Utrzymywanie wysokiego poziomu ochrony konta użytkownika wymaga choćby:

- Regularnych audytów systemów zabezpieczeń.

- Szkolenia personelu w zakresie rozpoznawania prób oszustwa.

- Implementacji rozwiązań opartych na sztucznej inteligencji dla przewidywania zagrożeń.

Podsumowując, w kontekście przeciwdziałania oszustwom, kluczowe jest łączenie różnych strategii oraz technologii. Skuteczna ochrona przed oszustami wymaga nieustannego rozwoju metod oraz dostosowania do zmieniających się warunków rynkowych.

Tháng Sáu 30th, 2024

Tháng Sáu 30th, 2024  Vui Nguyễn

Vui Nguyễn

Posted in

Posted in

Comments